勒索軟體從「WannaCry」到「Conti」如何攪亂全球、威脅到國家安全?

五年前,也就是 2017 年 5 月 12 日,一個名為「WannaCry」的勒索軟體席捲全球,打出了不分國籍的無差別傷害。

在「WannaCry」攻擊發生的一個月前,黑客組織「影子經紀人」公開了一個由美國國家安全局 (NSA) 開發的漏洞。

這個漏洞被稱為 EternalBlue,是基於 Windows SMB 中的漏洞,並允許在遠程機器上執行代碼。

儘管這個漏洞補丁是在 Shadow Brokers 泄露之前由微軟發布的,但全球範圍內的許多電腦仍然沒有打上這個補丁,因此很容易就受到攻擊,使得 EternalBlue 成為 WannaCry 幸運成功的關鍵。

從泄露的國家安全局代碼來看,如此簡單的勒索軟體卻擁有非凡的橫向移動能力,被升級為觀察到的最有影響力的全球網絡攻擊之一。

儘管沒有直接針對「WannaCry」運動的受害者,但最引人注目的受害者之一,是英國國民健康服務(NHS) 。

這場全球流行攻擊的其他主要受害者,包括西班牙的 Telefonica 電信服務公司、電信供應商、銀行、鐵路系統,甚至俄羅斯的內政部。

政府、醫院和其他主要公司都發現自己在與這種攻擊作鬥爭。

當研究人員啟用了在惡意軟體中硬編碼的「自殺開關」後,蔓延就停止了。雖然這對已經加密的系統沒有幫助,但它大大減緩了感染的傳播。

2017 年 12 月 18 日,美國政府正式宣布,認為朝鮮是「WannaCry」襲擊的主要肇事者,加拿大、紐西蘭、日本和英國也支持這樣的說法。

2018 年 9 月晚些時候,美國司法部宣布對朝鮮公民朴金赫的第一項正式指控。

美國司法部稱,朴槿惠是一名朝鮮黑客,隸屬於政府支持的黑客團隊「拉扎勒斯集團」(Lazarus Group) ,還參與了「WannaCry」襲擊等活動。

當時,加密貨幣對朝鮮非常有吸引力,因為美國尋求國際制裁,目的是進一步孤立朝鮮的核武器計劃。

然而,這次襲擊的全球影響,以及其他拉扎勒斯集團(Lazarus Group)政權支持的活動表明,除了金錢方面,襲擊者實際上是在追求混亂、恐慌和破壞。

「WannaCry」攻擊改變了網絡安全遊戲,不僅僅是因為它的巨大影響。

它之所以掀起波瀾,是因為它對網絡威脅領域的巨大影響。

作為第一次由國家支持的行為體發動的全球規模、多向量的網絡攻擊,它標誌著網絡安全環境的一個轉折點,激勵著全世界的行為體,並影響到迄今為止未來五年的整個威脅格局。

1、成為民族國家行為者的工具

「WannaCry」從一開始就受到政治鼓勵,它的爆發點燃了為特定民族國家利益使用勒索軟體的想法。

2017 年夏天,也就是「WannaCry」襲擊事件發生一個月後,烏克蘭遭受了 NotPetya 勒索軟體的災難性網絡攻擊,嚴重影響了銀行、公共運輸、電力公司和政府部門。

然而,來自烏克蘭的攻擊迅速蔓延到全球: 很可能是受到了「WannaCry」不小心成功的啟發,NotPetya 也使用了「永恆之藍」在計算機之間傳播,最大限度地擴展範圍,從而造成損害。

這一次,它絕對不是為了賺錢而設計的,而是為了迅速傳播和造成破壞,用一個貌似可否認的勒索軟體掩蓋,使受害者無法恢復他們的數據,並使行動癱瘓數月。

幾家大型上市公司在證券備案文件中披露,這次攻擊使它們損失了數億美元的業務和恢復工作,其中包括全球航運公司馬士基(Maersk)、製藥公司默克(Merck)和美國的一些醫院。

2020 年,伊朗國家支持的行為者也開始在他們的攻擊行動中添加勒索軟體的變種。

勒索軟體被證明是破壞或詆毀受害者的有力工具。

在 2020 年至 2021 年間,至少有六個伊朗威脅組織,包括 MosesStaff、 Pay2Key、 Black Shadow 和 APT35,被確認部署了勒索軟體變種,主要針對伊朗政權的主要敵人——以色列和美國。

其中一個活動利用了名為「hermadecuper」的雨刷惡意軟體,以及名為「hermadecreransom」的勒索軟體。

這個基於 golang 的勒索軟體代碼和工作流程相對簡單,似乎是匆忙構建的,表明它被用作誘餌,以防止受害者訪問其數據,同時提高其他同時發生的網絡攻擊的效率。

無論是造成真正的損害,還是實際上以加密貨幣敲詐勒索贖金,加密貨幣都是逃避制裁的一個非常有效的工具。

2、從驅動器和電子郵件垃圾郵件,到域名範圍

在 2017 年的「WannaCry」時代,勒索軟體通常通過大規模的垃圾郵件活動,以及利用開發工具包進行免下載大規模發布: 每個人、每個人都可能成為攻擊目標。

驅動攻擊允許勒索軟體操作者感染受害者,他們在不知不覺中訪問了一個受到破壞的網站,沒有任何額外的行動,嚴重依賴未打補丁的瀏覽器和插件,如 Internet Explorer 和 Adobe Flash,以成功地利用。

隨著反病毒保護的發展和利用工具包的減少,勒索軟體的垃圾郵件分發變得過時,網絡犯罪分子認識到,一個成功的企業受害者可以產生與數百個非企業受害者相同的收入,而不需要付出太多努力。

2018 年,勒索軟體的分布從一個數字遊戲轉變為一個更有針對性的「大遊戲獵殺」方法,即先進的威脅參與者找到——甚至買——他們進入企業組織的途徑。

結果,頂級惡意軟體家族背後的網絡罪犯改變了他們殭屍網絡操作的重點,轉而為勒索軟體攻擊尋找合適的目標。

這些惡意軟體家族最初是像 Emotet、 Trickbot、 Dridex、 Qbot 等木馬一樣的銀行系統。

一旦在企業環境中實現了初步感染,威脅行為者就會開展廣泛的偵察工作,以確定最有利可圖的目標。

針對企業的這種定製目標行動的審查和複雜性,使勒索軟體業務隨著時間的推移變成了一種類似企業的業務。

如今,多產的勒索軟體集團不僅進行複雜的技術操作,包括開發定製工具和配套基礎設施,而且還維持與獲得初步利潤目標有關的業務操作,估計公司的支付能力,收集受害者信息——所有這些都是為了最大限度地增加利潤。

3、從單一勒索到多重勒索

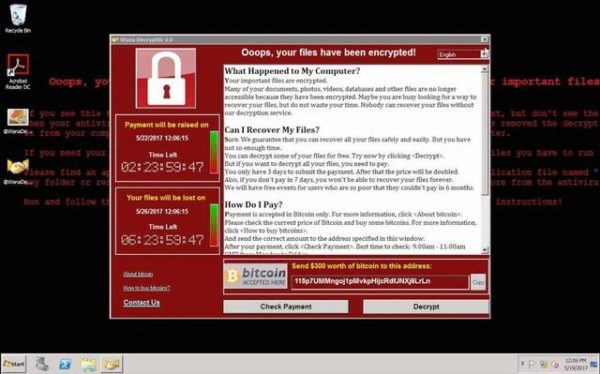

對 WannaCry 勒索軟體的需求相對較低: 如果在頭 3 天內沒有付款,勒索軟體要求每個受害者支付 300 美元,並將其翻倍至 600 美元。

從公眾的報導來看,這筆交易在資金方面並不是很成功,收益達到了 14.3 萬美元。

隨著時間的推移,這種低支付率不僅僅是一個 WannaCry 勒索軟體的問題,而是整個勒索軟體商業模式的問題。

在接下來的幾年裡,威脅的參與者開始發展創新的方法來增加他們的薪水。

首先,轉向公司目標,但隨後,還要對他們施加額外的壓力,要求他們支付薪酬。

2020年,勒索軟體中的雙重勒索策略出現了,直到今天,這種策略在勒索軟體世界中還是一種常見的做法。雙重勒索勒索軟體是一種多階段勒索軟體攻擊,它結合了受害者文件的傳統加密和公司外部數據泄露到攻擊者控制的伺服器上。

然後,攻擊者向受害者證明他們可以訪問他們的敏感數據,並威脅說,除非在指定的時間內支付贖金,否則將公開泄露被攻擊的數據。這給受害者帶來了額外的壓力,迫使他們滿足攻擊者的要求,同時也使受害者面臨數據保護監管機構的潛在處罰。

為了加強雙重勒索,大多數勒索軟體團伙建立了羞辱博客,他們在博客上公布不願支付贖金的受害者的姓名,在某些情況下還公布數據。

更糟糕的是,在 2020 年底,演員們想出了更多的方法來對受害者施加更大的壓力。

這項被稱為」三重勒索」的要求包括基於額外基礎設施破壞威脅的要求——例如對受害者資源的 DDoS 攻擊,直到他們付款為止,或使用威脅第三方的手段進行勒索。

2020年10月,芬蘭的 Vastaamo 診所宣布它是長達一年的入侵的受害者,最終導致大量病人數據被盜和勒索軟體攻擊。

除了向醫療服務提供商索要贖金外,攻擊者還向個別病人發出了較小的贖金要求,威脅要公布他們敏感的治療記錄。

這種三重勒索的想法很快被其他行為者採納: 例如,最臭名昭著的行為者之一 REvil 幫為其附屬組織提供了一個通過語音加密的 VoIP 電話給記者和同事,利用第三方向受害者施加更多壓力。

4、事關國家安全

勒索軟體業務的發展總是旨在增加勒索軟體支付。

多年來,勒索軟體團伙認識到,高調的目標可能會給他們帶來更多的收入。

2018-2019年,雖然大多數政府組織還沒有為日益增長的勒索軟體威脅做好準備,但勒索軟體附屬機構發現,公共部門,特別是州和市一級的公共部門是容易攻擊的目標——這些部門遭到勒索軟體攻擊的破壞。他們中的一些人,比如美國的巴爾的摩市,甚至不得不與兩次勒索軟體攻擊作戰。

2021年5月,隨著對殖民地管道的勒索軟體攻擊,通往南部和東海岸大片地區的主要汽油和噴氣燃料管道被切斷,燃料短缺,目標的地位達到了頂峰。

在這起事件中,一個重要的國家基礎設施成為勒索軟體的人質,迫使美國政府和其他許多人改變他們對勒索軟體行為者的立場。

隨後,在美國,司法部將勒索軟體定義為國家安全威脅,並將其與恐怖主義放在同一優先級別。

外國資產管制辦公室(OFAC)對俄羅斯經營的一家虛擬貨幣兌換公司 SUEX 實施了第一次制裁,該公司參與了勒索軟體支付,並發布了一份關于勒索軟體支付的制裁風險的最新公告。

幾個月後,歐盟和另外 31 個國家宣布他們將加入到破壞其他加密貨幣渠道的行動中來,試圖破壞通常伴隨勒索軟體操作的洗錢的進程。

同月,澳大利亞政府發布了「勒索軟體行動計劃」,其中包括成立一個新的特別工作組,並對勒索軟體行為者實施更嚴厲的懲罰。

這些措施增加了打擊網絡犯罪的預算,並加強了各政府和執法機構之間的跨國界協作。隨著執法部門的新立場,多個勒索軟體經營者和附屬機構在多個國家被逮捕。

其中最重要的是 2021 年 11 月由國際刑警組織領導的名為」旋風行動」的國際聯合行動。這導致了基礎設施的沒收和洗錢分支機構的被捕,Cl0p,該組織對破壞 Accellion 在整個2021年造成了無數雙重和三重勒索。

此外,美國司法部和其他聯邦機構對 REvil 採取了進一步的行動。這些行動包括逮捕成員、沒收 600 萬美元的贖金、沒收設備和價值 1000 萬美元的賞金方案。

2022 年 1 月,俄羅斯當局報告稱,他們已經搗毀了勒索軟體犯罪集團 REvil,並起訴了其中幾名成員。這被認為是一個前所未有的善意行為,標誌著勒索軟體業務發展的新時代。

5、小結

在過去的五年裡,勒索軟體的運作經歷了一個漫長的過程,從隨機向數百萬美元的企業發送和祈禱電子郵件,到實施有針對性的人為攻擊,影響到幾乎任何地理位置和任何行業的組織。

雖然西方國家,經過這麼多年,開始認真對待這個問題,勒索軟體經濟仍然蓬勃發展,主要是因為當地執法機構對勒索軟體幫派視而不見,這些幫派主要集中在東歐。

隨著俄羅斯和烏克蘭之間目前的戰爭,俄羅斯和西方國家為阻止勒索軟體威脅而進行的執法合作的前景並不像幾個月前看起來那麼光明。勒索軟體的地下經濟完全基於加密貨幣,隨著戰爭的展開,美國對加密犯罪的制裁不斷迅速擴大。

僅在 2022 年 4 月,外國資產管理處批准了 Garantex,一個虛擬貨幣交易平台,以及世界上最大和最著名的暗網市場—- Hydra 市場,通過國際協調努力,阻止惡意網絡犯罪服務、危險毒品和其他非法產品的擴散。

儘管如此,北韓支持的「WannaCry」的例子再次提醒我們,在嚴厲制裁下經營經濟的國家往往會為自己的目的進行和利用網絡操作。

鑑於目前的情況,我們無法指望勒索軟體的黃金時代在不久的將來結束。

原文網址:https://kknews.cc/tech/pj3me32.html

到訪人數:(33)